Lo sé, probablemente pensaste en descartar este artículo sólo porque puede ser una forma de venderte algo.

No, todavía no.

Este artículo surgió después de que yo, Cristian, tuviera un encuentro muy interesante con uno de nuestros clientes (llamémosle cliente X) hoy.

Y esta es la historia:

El cliente X nos compró un CK1.

El cliente X estaba contento con él.

El cliente X intentaba encontrar en Internet la respuesta a cómo conectar un disco duro externo al Mini PC.

El cliente X encontró una página web con un "especialista en soporte" dispuesto a ayudarle.

El cliente X acabó dando acceso a su ordenador a un individuo nefasto.

El cliente X fue tenaz.

El cliente X se dio cuenta de lo que estaba ocurriendo y rápidamente se desconectó de la sesión de Escritorio Remoto y borró por completo el dispositivo.

Sinceramente, esto es algo raro y nos alegra decir que el cliente X obtuvo un dispositivo que funcionaba completamente sin problemas, y sus datos están a salvo.

Por desgracia, muchos de nosotros somos el cliente X.

Las estafas de phishing se han vuelto tan buenas últimamente, que incluso los más conocedores a veces van a inspeccionar la página web/certificado para darse cuenta de que es una página de phishing.

Según el FBI, el phishing fue el tipo de ciberdelito más común en 2020, y los incidentes de phishing casi duplicaron su frecuencia, pasando de 114.702 incidentes en 2019, a 241.324 incidentes en 2020.10

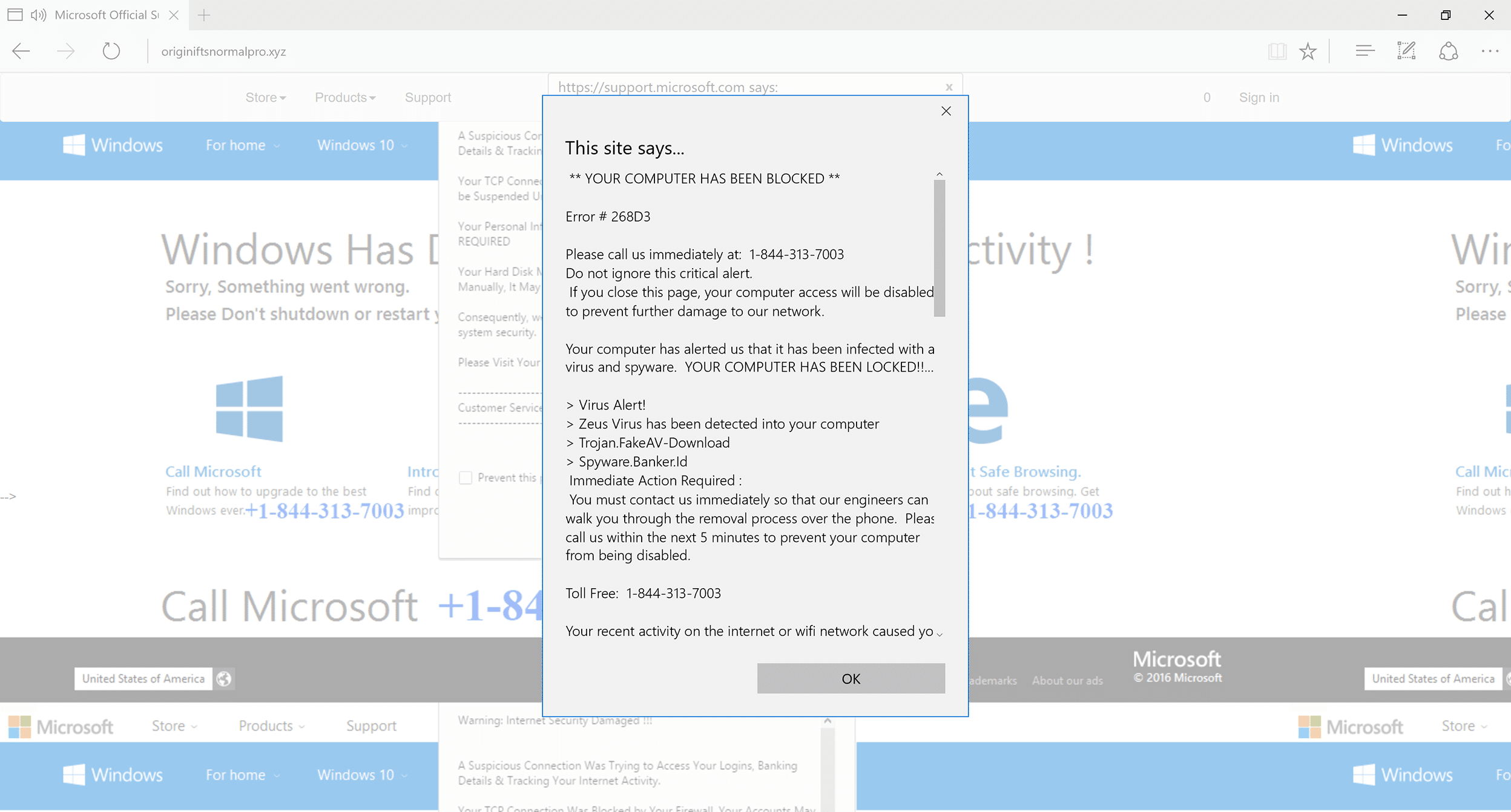

Digamos que tienes algunos problemas con tu PC, y buscas en Google los problemas que tienes. Esto es lo que puede estar recibiendo

(espero no tener que mencionar no llamar al número de teléfono indicado arriba )

A simple vista, esto es algo serio y puede llevarte a instalar algún software, entonces recibes una llamada telefónica.

Por cortesía de Jim Browning, puedes ver cómo opera esta gente.

Suscríbase a Jim Browning aquí.

Después de la llamada telefónica, alguien a miles de kilómetros de distancia tiene acceso ininterrumpido a su ordenador. Puede que pienses que "es sólo mi ordenador", pero hoy en día lo hacemos todo en nuestros ordenadores: Nos mantenemos en contacto con nuestros seres queridos, compramos el último gadget, hacemos operaciones bancarias en línea y mucho más.

Toda esa información, a disposición de otra persona, puede ser una gran amenaza para su seguridad personal y en línea.