Je sais, vous avez probablement pensé à rejeter cet article parce qu’il s’agit peut-être d’un moyen pour nous de vous vendre quelque chose.

Non, pas encore.

Cet article a vu le jour après que moi, Cristian, j’ai eu une rencontre très intéressante avec l’un de nos clients (appelons-le client X) aujourd’hui.

Et voici l’histoire :

Le client X a acheté un CK1 chez nous.

Le client X en était satisfait.

Le client X essayait de trouver sur Internet la réponse à la question de savoir comment connecter un disque dur externe au Mini PC.

Le client X a trouvé une page web avec un « spécialiste du support » prêt à l’aider.

Le client X a fini par donner accès à son ordinateur à un individu malfaisant.

Le client X était tenace.

Le client X s’est rendu compte de ce qui se passait et s’est rapidement déconnecté de la session Remote Desktop et a entièrement effacé l’appareil.

Honnêtement, il s’agit d’un cas rare et nous sommes heureux de dire que le client X a obtenu un appareil en parfait état de marche, sans aucun problème, et que ses données sont en sécurité.

Malheureusement, beaucoup d’entre nous sont des clients X.

Les escroqueries par hameçonnage sont devenues si efficaces ces derniers temps que même les plus avertis vont parfois inspecter la page web/le certificat pour se rendre compte qu’il s’agit d’une page d’hameçonnage.

Selon le FBI, le hameçonnage était le type de cybercriminalité le plus courant en 2020 – et les incidents de hameçonnage ont presque doublé en fréquence, passant de 114 702 incidents en 2019, à 241 324 incidents en 202010.

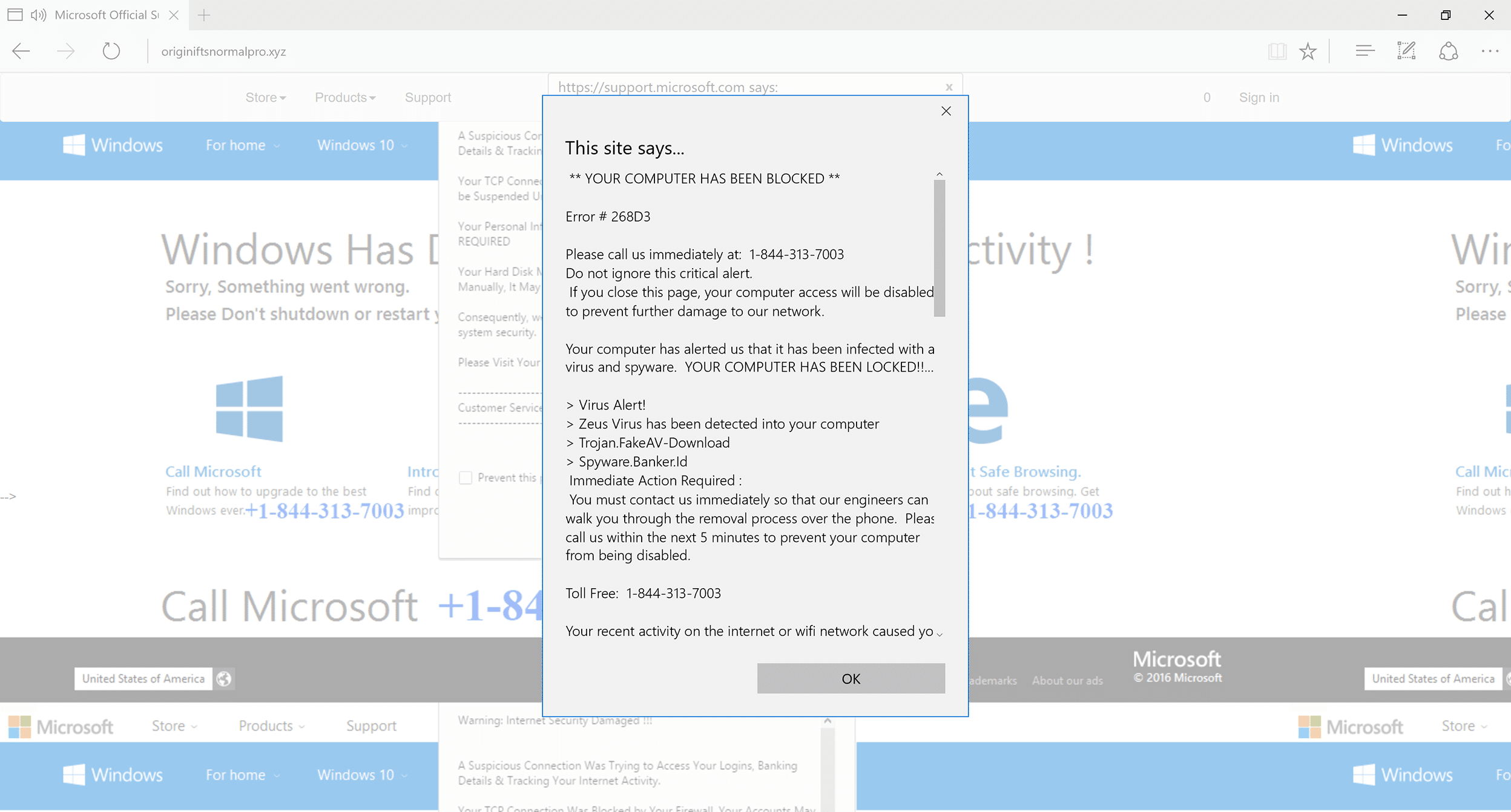

Supposons que vous ayez des problèmes avec votre PC et que vous cherchiez sur Google les problèmes que vous rencontrez. Voici ce que vous pouvez obtenir

(J’espère que je n’ai pas à mentionner de ne pas appeler le numéro de téléphone indiqué ci-dessus )

À l’œil nu, c’est quelque chose de sérieux et cela peut vous amener à installer un logiciel, puis à recevoir un appel téléphonique.

Avec l’aimable autorisation de Jim Browning, vous pouvez voir comment ces gens opèrent.

Abonnez-vous à Jim Browning ici.

Après l’appel téléphonique, une personne située à des milliers de kilomètres a un accès ininterrompu à votre ordinateur. Vous pensez peut-être « c’est juste mon ordinateur », mais de nos jours, nous faisons tout sur nos ordinateurs : Nous restons en contact avec nos proches, nous achetons le dernier gadget, nous effectuons des opérations bancaires en ligne et bien plus encore.

Toutes ces informations, à la disposition de quelqu’un d’autre, peuvent constituer une menace majeure pour votre sécurité personnelle et en ligne.